AlmaLinux9にNextcloudをインストールする

はじめに

このページは

AlmaLinux9インストールからApache(HTTPS(SSL/TLS)の設定)まで説明しています

AlmaLinux9をインストール

まずは、OSをインストールしましょう。今回はAlmaLinux9をベースにしてインストール&設定を行います。Linuxは大きな意味では同じ動作をするOSですが、様々なディストリビューションが存在し設定ファイルも微妙に異なってきます。また同じディストリビューションでもバージョンによっては設定が変ってきますので使用したいディストリビューションやバージョンの整合性を適宜チェックする必要があります。

ブートディスク(USB)の作成

「Linuxをパソコンへインストールする」と言っても、それほど難しいことはありません。Windowsインストールとほぼ同じです。

簡単に説明するとAlmaLinux9のディストリビューションが置いてあるサイトhttps://almalinux.org/ja/へ行って、AlmaLinux OS 9.5 DVD ISO形式をダウンロードします。フルサイズだと10Gbyte近くあるので、DVDには直接焼けません。

従ってUSBメモリーを使ったUSBブート(USBメモリにiso形式のデータを書き込んでイメージディスクにする)方法を採用します。https://rufus.ie/ja/というサイトからRufusというソフトウエアを使用することで起動可能なUSBを作成することが出来ます。

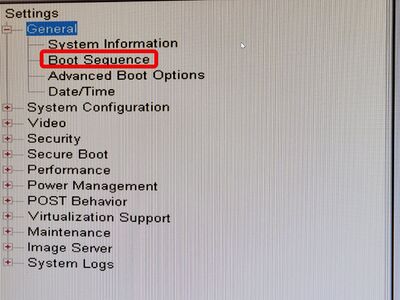

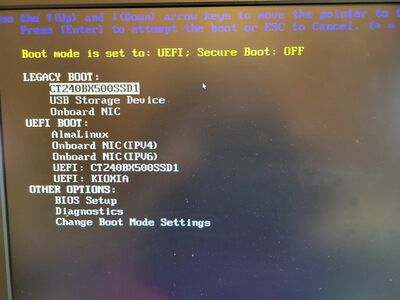

BOOTシーケンス

BOOTシーケンスとはBIOSで起動先をどのよう設定するか決めます。UEFIブートとLegacyブートがありますがAlmaLinuxの場合、どちらでもインストール可能です。また、電源ONからF2/F12キーでBIOS設定画面からブート順番を決めるのか、直接ブート順位を決めるのか(パソコンによって違うと思いますが)設定することが出来ます。

|

|

|---|---|

| F2キーによるBOOT画面 | F12キーによるBOOT画面 |

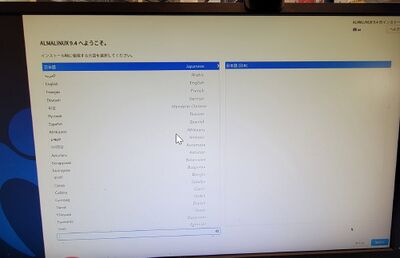

AlmaLinuxのインストール

USBからのブートが上手くいくと、言語のインストール画面が表示されます。ここでは「日本語」を選択して続行を押下します。

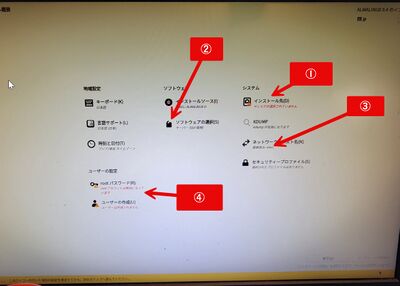

次にインストールに関する詳細設定を行います

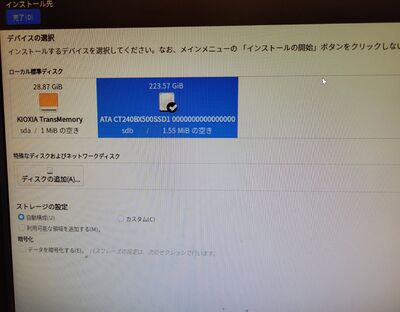

①インストール先の設定

USB起動ディスクと認識しているディスクが表示されますので、Linuxをインストールする選択します

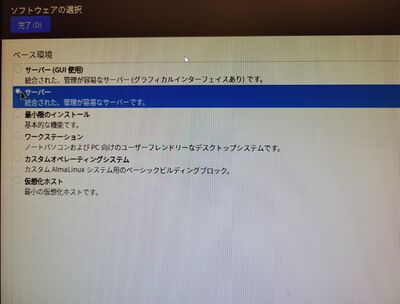

②ソフトウエアの選択

インストールする(しない)ソフトウエアの選択を行います。デフォルトでは【サーバー(GUI使用)】が選択されていますが、主にSSH接続で操作を行うので、【サーバー】を選択します。【サーバー(GUI使用)】でも問題ありません、またGUIからCUIへ変更する方法については別途説明します。

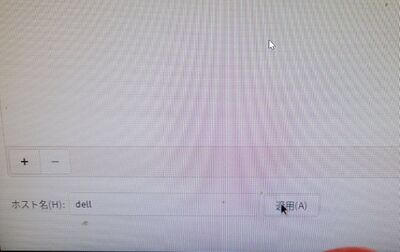

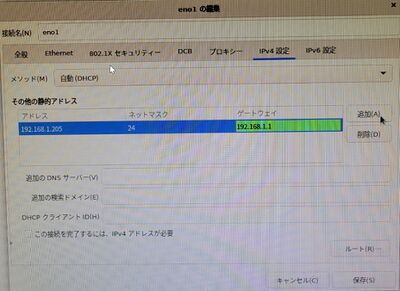

③ネットワークととホスト名

ここでは、ホスト名の設定と(ローカルネットワーク内の)固定IPアドレスを設定します。ホスト名は画面左下部にホスト名を入れる場所があるので好きな名前を入れます(あとで変更できます)。ネットワークの設定は接続されているNIC 【Network Interface Card】が複数あれば複数出てきます。写真ではeno1というカードが1枚ですのでIPv4設定でメゾットは「固定IP」を選択して、自宅のローカルネットワーク内の固定IPアドレスを設定します。接続環境により設定値か異なりますので注意してください。

|

|

|---|

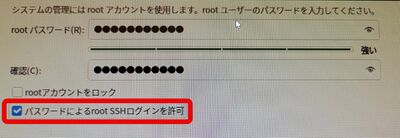

④rootパスワードの設定

rootパスワードを設定します。Linuxではrootパスワードを忘れるとログインでいなくなりますので注意してください。また、セキュリティ上は良くありませんが[1]、自宅のローカルサーバ運用と言うことで「パスワードによるroot SSHログインを許可」にチェックを入れます。

また必要に応じてユーザを追加します。

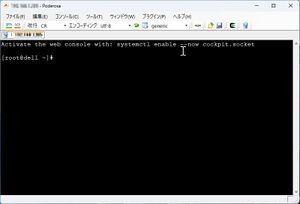

詳細設定終了後、Linuxをインストール。USBメモリを抜いて再起動後に以下の様な画面が出ればLinuxのインストールが終了です。

Amalinuxの初期設定

ここまでで、一応Amalinuxがインストールされましたが初期設定を行います。

まず、外部のパソコンからPoderosaを使用してSSHログインが出来る事を確認します。TeraTermではSSHにログイン出来ないとかありますが、ここは無難にPoderosaを使うことをお勧めします。それでもログイン出来ない場合OpenSSHが起動しているか、パスワードによるroot SSHログインを許可しているのか、接続先IPアドレスが正しいのか...を確認してください。AlmaLinuxでは最小構成インストールでも、OpenSSHがインストールされ、自動起動設定になっているため、パスワード認証方式でのログインは可能となっているため問題無くログイン出来るはずです。

SELinux(Security-Enhanced Linux)の無効化

SELinux (Security-Enhanced Linux) は、システムにアクセスできるユーザーを管理者がよりきめ細かく制御するための、Linux® システム向けセキュリティ・アーキテクチャ。設定をミスったり、内容を正確に理解していないと各種サービスにアクセスできなくなるので、自宅内サーバーであればあまり厳密なアクセス制限は必要ないので無効化します。サーバーを外部や社内で不特定多数に公開にはセキュリティ上必要な機能です。

現在の動作確認

[root@dell ~]# getenforce Enforcing [root@dell ~]#Enforcingと出ている場合は、SELinuxが有効な状態なので無効化します。 無効化方法は以下のファイルを編集します

[root@dell ~]# vi /etc/selinux/config以下のSELINUX=Enforcing→disabledへ変更します

# This file controls the state of SELinux on the system. # SELINUX= can take one of these three values: # enforcing - SELinux security policy is enforced. # permissive - SELinux prints warnings instead of enforcing. # disabled - No SELinux policy is loaded. # See also: # https://access.redhat.com/documentation/en-us/red_hat_enterprise_linux/9/html/using_selinux/changing-selinux-states-and-modes_using-selinux#changing-selinux-modes-at-boot-time_changing-selinux-states-and-modes # # NOTE: Up to RHEL 8 release included, SELINUX=disabled would also # fully disable SELinux during boot. If you need a system with SELinux # fully disabled instead of SELinux running with no policy loaded, you # need to pass selinux=0 to the kernel command line. You can use grubby # to persistently set the bootloader to boot with selinux=0: # # grubby --update-kernel ALL --args selinux=0 # # To revert back to SELinux enabled: # # grubby --update-kernel ALL --remove-args selinux # SELINUX=disabled # SELINUXTYPE= can take one of these three values: # targeted - Targeted processes are protected, # minimum - Modification of targeted policy. Only selected processes are protected. # mls - Multi Level Security protection. SELINUXTYPE=targeted

以下のコマンドでシステムを再起動して、反映します

[root@dell ~]# systemctl reboot

全パッケージupgrade

以下のコマンド、現在設定されているパッケージ類のアップグレードを行います。アップグレード後は再起動を行います

[root@dell ~]# dnf -y upgrade

OSの再起動が必要かどうか

以下のコマンドでOSの再起動が必要かどうか判断できますので、モジュールのアップグレードやインストール後にチェックすれば不要な再起動は防げると思います。(不特定多数が接続されているサーバにおいて再起動の時間がセンシティブになる場合、自宅サーバーはあまり関係無いので変更の都度システムを再起動すれば、不具合防止に良いと思います)

[root@dell ~]# dnf needs-restarting -r

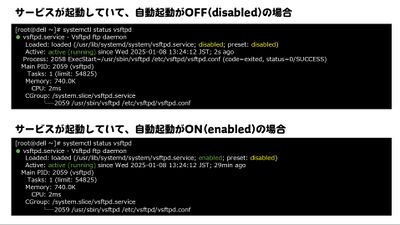

vsftpdのインストール

vsftpd(Very Secure FTP Daemon)とは、LinuxなどのUNIX系OSでよく利用されるFTPサーバの一つ。FFFTP等を使えばLinux<=>Windows間でファイルの受け渡しが可能。入れておくと何かと便利。システムを再起動しなくても起動出来ました。

vsftpdインストール

[root@dell ~]# dnf -y install vsftpdこのままだと、インストールされただけですのでvsftpdを起動させます

[root@dell ~]# systemctl start vsftpdこのままでは、システムを再起動する度にvsftpdが停止してしまうので、システムの起動時にサービス(vsftpd)が起動するようにします。

[root@dell ~]# systemctl is-enabled vsftpd.servicevsftpd自動起動の有効化

[root@dell ~]# systemctl enable vsftpd.service Created symlink /etc/systemd/system/multi-user.target.wants/vsftpd.service → /usr/lib/systemd/system/vsftpd.service.

vsftpdの設定

vsftpd.confを編集します。

まずvsftpd.confをvsftpd.conf.orgとしてバックアップを取っておきます。

[root@dell ~]# cp -pi /etc/vsftpd/vsftpd.conf{,.org}以下のファイルを編集します

[root@dell ~]# vi /etc/vsftpd/vsftpd.conf●114行目 変更 ( IPv4を有効にする )

listen=YES

●123行目 変更 ( IPv6 は、無視させる )

listen_ipv6=NO

rootでのログイン権限の許可

セキュリティのため、通常ではrootによる直接ftpでのログインは出来なくなっていますが、以下の2つのファイルからrootを削除することでrootによるftpログインが可能です。

[root@dell ~]# vi /etc/vsftpd/ftpusers [root@dell ~]# vi /etc/vsftpd/user_list

Firewallの開放

FirewallにFTPのポート開放許可を出す必要がありますので以下のコマンドを実行します

[root@dell ~]# firewall-cmd --add-service=ftp --zone=public --permanent success [root@dell ~]# firewall-cmd --reload success

firewallの開放関係

firewallはここに許可の書き込みが行われる

[root@dell ~]# vi /etc/firewalld/zones/public.xml

Firewallに登録してあるサービスを以下のコマンドで確認し、FTPが入っていればOKです

以下の状態では、「cockpit」「dhcpv6-client」「ftp」「ssh」が開放されている

[root@dell ~]# firewall-cmd --list-services --zone=public --permanent cockpit dhcpv6-client ftp ssh

Apacheをインストール

Webサーバーの代名詞と言われるApacheをインストールします。サービス名はApacheではなくhttpdという名前です。システムを再起動しなくても起動出来ました。

[root@dell ~]# dnf -y install httpd

Apacheを起動させる

[root@dell ~]# systemctl start httpd.service

Apacheの起動確認

[root@dell ~]# systemctl status httpd.service

Apacheの自動起動を有効化

[root@dell ~]# systemctl enable httpd.service

Apacheの設定

httpd.confを編集します。

まずhttpd.confをhttpd.conf.orgとしてバックアップを取っておきます。

[root@dell ~]# cp -pi /etc/httpd/conf/httpd.conf{,.org}以下のファイルを編集します

[root@dell ~]# vi /etc/httpd/conf/httpd.conf# 91行目 管理者アドレス指定(特に自宅サーバーであれば連絡先は不要なので適当なアドレスでOK)

ServerAdmin abab@abcd.efgcom100行目 コメントアウト削除&サーバー名を指定 よく分からないけど、外部からアクセスする為の自分のFQDN(ホスト名)を取得するサイトからサーバー名を取得して設定しておく。(設定無しでも大丈夫だと思う)

#ServerName www.example.com:80 ↓ ServerName adadad.adad216.ap.kuro.jp:80 ← サーバー名を指定149行目

Options Indexes FollowSymLinks ↓ Options FollowSymLinks156行目

AllowOverride None ↓ AllowOverride All ← .htaccessの許可169行目 必要に応じて追記 (ディレクトリ名のみでアクセスできるファイル名)

DirectoryIndex index.html ↓ DirectoryIndex index.html index.php index.cgi299行目 コメントアウト削除&追加

#AddHandler cgi-script .cgi ↓ AddHandler cgi-script .cgi .pl ← CGIスクリプトに.plを追加321行目 コメントアウト

AddDefaultCharset UTF-8 ↓ #AddDefaultCharset UTF-8 ← コメントアウト(文字化け対応)以下を最終行に追加

TraceEnable off ServerTokens Prodポート80に仮想ホストを設定する。ファイル内の一番下に下記の内容を追記

NameVirtualHost *:80 <VirtualHost *:80> ServerAdmin root@hogehoge DocumentRoot /var/www/html ServerName adadad.adad216.ap.kuro.jp </VirtualHost>【参考】 「/var/www/html/」にHTMLが入っていれば、こっちが優先表示され。HTMLが入っていない(または読めない)場合には「/etc/httpd/conf.d/welcome.conf」が読み込まれる

Firewallの開放

webサーバーで使用するポートは「80(http)」「443(https)」ポートになるので、それぞれ開放します

[root@dell ~]# firewall-cmd --permanent --add-service=http success [root@dell ~]# firewall-cmd --permanent --add-service=https success [root@dell ~]# firewall-cmd --reload success

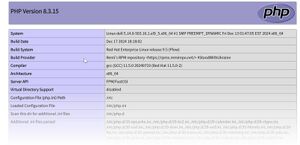

PHPのインストール

この段階ではPHPがインストールされていないのでインストールしますNextcloud Ver30以降はPHP8.3の使用が推奨となり、PHP8.1は非推奨(使用は可能)となりました従ってPHP8.3をインストールします。

以下のコマンドでPHP8.3をセットします

[root@dell ~]# dnf -y install epel-release

[root@dell ~]# dnf -y install https://rpms.remirepo.net/enterprise/remi-release-9.5.rpm

[root@dell ~]# dnf module list php

AlmaLinux 9 - AppStream

Name Stream Profiles Summary

php 8.1 common [d], devel, minimal PHP scripting language

php 8.2 common [d], devel, minimal PHP scripting language

Remi's Modular repository for Enterprise Linux 9 - x86_64

Name Stream Profiles Summary

php remi-7.4 common [d], devel, minimal PHP scripting language

php remi-8.0 common [d], devel, minimal PHP scripting language

php remi-8.1 common [d], devel, minimal PHP scripting language

php remi-8.2 common [d], devel, minimal PHP scripting language

php remi-8.3 common [d], devel, minimal PHP scripting language

php remi-8.4 common [d], devel, minimal PHP scripting language

上記の様にremi-7.4~8.4まで出ますので、ここではremi-8.3(PHP8.3)をインストールします

[root@dell ~]# dnf -y module enable php:remi-8.3

[root@dell ~]# dnf -y install php

インストールが完了したらバージョンの確認します

[root@dell ~]# php -v

PHP 8.3.15 (cli) (built: Dec 17 2024 18:18:02) (NTS gcc x86_64)

Copyright (c) The PHP Group

Zend Engine v4.3.15, Copyright (c) Zend Technologies

with Zend OPcache v8.3.15, Copyright (c), by Zend Technologies

[root@dell ~]#

これで、PP8.3.15がインストールされました

PHP-FPMの設定

PHP-FPMとはPHPを外部プロセスとして動作させるモジュールの1つ、Nginxでは必須。Apacheでも最近はPHPを動かすためにはPHP-FPMが必要になった(らしい)

まず、PHP-FPMを起動させます。

[root@dell ~]# systemctl restart php-fpm.service

PHP-FPMをそれぞれ自動起動するように設定します

[root@dell ~]# systemctl enable php-fpm

[root@dell ~]# systemctl start php-fpm

PHP-FPMの設定ファイル(www.conf)を編集します

まずwww.confをwww.conf.orgとしてバックアップを取っておきます。

[root@dell ~]# cp -pi /etc/php-fpm.d/www.conf{,.org}以下のファイルを編集します

[root@dell ~]# vi /etc/php-fpm.d/www.conf24行 すでにapacheになっているとおもいます

user = apache26行 すでにapacheになっているとおもいます

user = apache38行

listen = /run/php-fpm/www.sock ↓ listen = /var/run/php-fpm/www.sock48行/49行/50行 コメントアウトを削除

;listen.owner = nobody ;listen.group = nobody ;listen.mode = 0660 ↓ listen.owner = apache listen.group = apache listen.mode = 0660104行目 プロセス数を固定で起動させておく

pm = static115行目 プロセス数を2(CPUのコア数に合わせる)

pm.max_children = 2396行/397行/398行/399行/400行 コメントアウトを削除 ※env[PATH]には、以下のコマンドを実行した結果をそのままコピーペーストしてください。

[root@dell ~]# echo $PATH

例:/root/.local/bin:/root/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin

;env[HOSTNAME] = $HOSTNAME ;env[PATH] = /usr/local/bin:/usr/bin:/bin ;env[TMP] = /tmp ;env[TMPDIR] = /tmp ;env[TEMP] = /tmp ↓ env[HOSTNAME] = $HOSTNAME env[PATH] = /usr/local/bin:/usr/bin:/bin env[TMP] = /tmp env[TMPDIR] = /tmp env[TEMP] = /tmp

PHPその他のモジュールのインストール

今後、使用すると思われるPHPのモジュール類

[root@dell ~]# dnf -y install php-posix

[root@dell ~]# dnf -y install php-gd

[root@dell ~]# dnf -y install php-mysqlnd

[root@dell ~]# dnf -y install php-curl

[root@dell ~]# dnf -y install php-intl

[root@dell ~]# dnf -y install php-gmp

[root@dell ~]# dnf -y install php-bcmath

[root@dell ~]# dnf -y install php-xml

[root@dell ~]# dnf -y install php-imagick

[root@dell ~]# dnf -y install php-zip

[root@dell ~]# dnf -y install php-pecl-redis

[root@dell ~]# dnf -y install php-pecl-apcu

まとめて以下のコマンドでもOK

[root@dell ~]# dnf -y install php-posix php-gd php-mysqlnd php-curl php-intl php-gmp php-bcmath php-xml php-imagick php-zip php-pecl-redis php-pecl-apcu

PHPの動作確認

以下のコマンドを打ち込む(PHP動作確認用のinfoページ)

[root@dell ~]# echo '<?php phpinfo(); ?>' > /var/www/html/info.php

ここで一度、システム再起動を行い

http://(自宅サーバーのIPアドレス)/info.php

をブラウザに打ち込むと、以下の様にPHPで表示されればOKです。

PHP設定ファイル編集

以下のファイルを編集します

[root@dell ~]# vi /etc/php.ini

445行目 PHP使用可能メモリの上限設定

; Maximum amount of memory a script may consume (128MB)

; http://php.net/memory-limit

memory_limit = 1024M ← PHP使用可能メモリ量を指定(例:1024M)※512M以上指定推奨

Snappyのインストール

Snap(旧称・Snappy)はLinuxディストリビューションを問わずに利用できるパッケージ。Ubuntu用とかRed Hat Linux用とか関係無しにインストール出来るパッケージフォーマット。

それをインストールするためのソフトウエアがSnap(旧称・Snappy)

パッケージ管理システム Snappy をインストールします

[root@dell ~]# dnf -y install epel-release [root@dell ~]# dnf --enablerepo=epel -y install snapd [root@dell ~]# ln -s /var/lib/snapd/snap /snap [root@dell ~]# echo 'export PATH=$PATH:/var/lib/snapd/snap/bin' > /etc/profile.d/snap.sh [root@dell ~]# systemctl enable --now snapd.service snapd.socket

HTTPS(SSL/TLS)の設定

Nextcloudで操作する場合ブラウザからHTTPSでアクセスする様に...と警告が出るのでローカルサーバーですがHTTPS(SSL/TLS)の設定を行います。

【注意】 ローカル(https://192.168.1.123/xxxx.indexの様なIPアドレスでのダイレクト接続)で接続する場合、証明書を発行した時のサイト名とは異なるためエラーが出ますが気にしないで大丈夫です。

証明書を取得するためのツール Certbot クライアントをインストールします。

先ほど、SnappyをインストールしたのはCertbot クライアントをインストールするために必要だったのです。

Certbotクライアントのインストール

Certbotとは無料かつ自動でSSL証明書を発行できるツール

[root@dell ~]# snap install certbot --classic

[root@dell ~]# ln -s /snap/bin/certbot /usr/bin/certbot

certbot-apacheのインストール

Certbotを使用してApache WebサーバーにSSL証明書を発行するものです。自動的にHTTPSのアクセスを可能にしてくれます。

[root@dell ~]# dnf install -y certbot-apache

証明書の取得

※ここで一度、システム再起動しましょう(経験的に)

以下のコマンドで、Let'sEncryptから証明書を取得する。その前に#証明書取得における注意事項をまず参照してください。

[root@dell ~]# certbot --apache -d [FQDN] -d [FQDN]

対話型で証明書が発行されます

[root@dell ~]# certbot --apache -d ****.***.**.nuro.jp -d ****.***.**.nuro.jp ← 自分のFQDNを設定

Saving debug log to /var/log/letsencrypt/letsencrypt.log

Enter email address (used for urgent renewal and security notices)

(Enter 'c' to cancel): ***@**.ne.jp ← メールアドレスの入力

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Please read the Terms of Service at

https://letsencrypt.org/documents/LE-SA-v1.4-April-3-2024.pdf. You must agree in

order to register with the ACME server. Do you agree?

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

(Y)es/(N)o: y ← 「Y」を入力 利用規約などへの同意

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Would you be willing, once your first certificate is successfully issued, to

share your email address with the Electronic Frontier Foundation, a founding

partner of the Let's Encrypt project and the non-profit organization that

develops Certbot? We'd like to send you email about our work encrypting the web,

EFF news, campaigns, and ways to support digital freedom.

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

(Y)es/(N)o: y ← 「Y」を入力 どっちでもよいらしい

Account registered.

Requesting a certificate for ****.***.**.nuro.jp

Successfully received certificate.

Certificate is saved at: /etc/letsencrypt/live/****.***.**.nuro.jp/fullchain.pem ← ここにSSL証明書が発行される

Key is saved at: /etc/letsencrypt/live/****.***.**.nuro.jp/privkey.pem ← ここにSSL Keyが発行される

This certificate expires on 2025-04-09.

These files will be updated when the certificate renews.

Certbot has set up a scheduled task to automatically renew this certificate in the background.

Deploying certificate

Successfully deployed certificate for fp76f0812f.stmb216.ap.nuro.jp to /etc/httpd/conf/httpd-le-ssl.conf

Congratulations! You have successfully enabled HTTPS on https://fp76f0812f.stmb216.ap.nuro.jp

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

If you like Certbot, please consider supporting our work by:

* Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate

* Donating to EFF: https://eff.org/donate-le

- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

証明書取得における注意事項

しかしあるサイトでは[FQDN]で設定すれば証明書が取得出来ますと書いて有りますが、それだと情報が少なく私も悩みました。

まず、certbotは自分のローカルサーバが自動的に「Let's Encrypt」というサイトにアクセスして、「Let's Encrypt」がら受けた証明書を自分のローカルサーバ保存すると言った。サーバー&クライアントの関係を築かないといけないのです。

と、言うことは[FQDN]は自分のローカルサーバの[FQDN]にしなければ成りません。

[root@dell ~]# certbot --apache -d [FQDN] -d [FQDN]

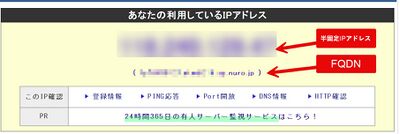

FQDNの取得

自分が固定IPアドレスを取得して、独自ドメインを持っていれば良いのですがなかなかそのような人は少ないと思います。そこで、外部からアクセスする為の自分のFQDN(ホスト名)を取得するサイトを参照すると、現在設定されている固定IPアドレス(適宜変化するため半固定IPアドレスと言います)と[FQDN]を取得出来るので、[FQDN]はここで表示されているドメインを設定します。

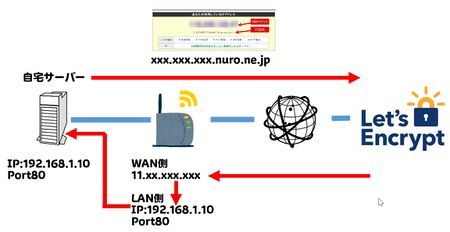

NATとポートフォワーディング

このままですと、FQDNでアクセスされた場合ルーターに直接届いてしまうのでポートフォワーディングとNAT(Network Address Translation)による外部IPアドレスからLAN内部のIPアドレスに変換する設定が必要になります。これは、自宅のルーター設定を変えなければなりません。以下はポートフォワーディング・NATによる「Let's Encrypt」への接続イメージです。(赤線がデータ転送イメージ)s

mod_sslのインストール

mod_sslはOpenSSLを使ってApacheをSSLに対応させるモジュールです。

[root@dell ~]# dnf -y install mod_ssl

まずssl.confをssl.conf.orgとしてバックアップを取っておきます。

[root@dell ~]# cp -pi /etc/httpd/conf.d/ssl.conf{,.org}ssl.confを編集します

[root@dell ~]# vi /etc/httpd/conf.d/ssl.conf43行目 : コメント解除

# DocumentRoot "/var/www/html" ↓ DocumentRoot "/var/www/html"44行目 : コメント解除しサーバー名指定

# ServerName www.example.com:443 ↓ ServerName ****.***.**.nuro.jp:44359行目 TLS1.2以上に対応

#SSLProtocol all -SSLv3 ↓ SSLProtocol +TLSv1.285行目 : 取得した証明書を指定

SSLCertificateFile /etc/pki/tls/certs/localhost.crt ↓ SSLCertificateFile /etc/letsencrypt/live/****.***.**.nuro.jp/cert.pem93行目 : 取得した鍵ファイルを指定

SSLCertificateKeyFile /etc/pki/tls/private/localhost.key ↓ SSLCertificateKeyFile /etc/letsencrypt/live/****.***.**.nuro.jp/privkey.pem102行目 : コメントアウト解除&取得した中間証明書を指定

#SSLCertificateChainFile /etc/pki/tls/certs/server-chain.crt ↓ SSLCertificateKeyFile /etc/letsencrypt/live/****.***.**.nuro.jp/chain.pemシステムの再起動

[root@dell ~]# systemctl reboot

- ↑ rootパスワードが漏洩するとサーバにある全ての情報が抜かれる恐れがあるので、サーバーを外部や社内で不特定多数に公開しているサーバーではrootによる直接操作は極力避ける考えで運用されます。 ただし、自宅サーバの場合は家族程度にしか公開しないのでrootによる直接操作を許可するようにしています。